Bell-LaPadula(BLP)モデルとは

Bell-LaPadula(BLP)モデルとは、データの漏洩が起きないようにするための機密性のセキュリティモデルの一つです。

ICカード発行や社内ポリシーなど機密性を守る仕組みは多々あります。その中でも大事なのがアクセス制御です。つまり、誰が何にアクセスできて良いのかを把握することにあります。

ではどのようなアクセス制御が適切といえるのでしょうか。多くの人はケースバイケースというでしょう。もちろん現実の関係性は複雑です。

ここでモデル化というアプローチがあります。どれほど複雑な人間関係があろうと、原則は上の権限・下の権限しかいません。この関係性だけでアクセス権限を考えれば、現実問題を解消するほどの粒度はないけれども、少なくとも確実なことは言えそうです。

このように、現実問題をある程度粒度を持たせて解決案を提示するセキュリティモデルの中で機密性を担保するモデルで有名なのがBell-LaPadula(BLP)モデルです。

機密性とは3つ属性

モデル化したときに、ある条件を満たすことを属性を持つといいます。Bell-LaPadula(BLP)モデルでは、機密性のある状態とは2つの属性を持つものことを言います。

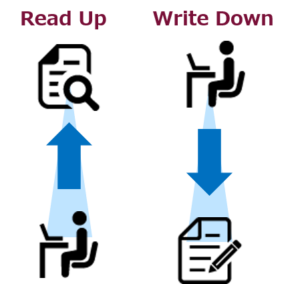

- シンプルセキュリティ属性 上司のドキュメントを見れること(Read Up)はない

- スターセキュリティ属性 部下のドキュメントを書き換えられ(Write Down)ない

- 強スターセキュリティ属性 上司のドキュメントを見れること(Read Up)はない、かつ部下のドキュメントを書き換えられ(Write Down)ない

上司のドキュメントを見れると、上司のレベルで管理された機密情報ではなくなります。部下のドキュメントを書き換えられると、自身が知っている機密情報を含めてしまうかもしれません。

さらに、いつ権限が変更されるのかに着目し、細分化されます。

- 強トランキリティ属性 システム稼働中は権限変更しない

- 弱トランキリティ属性 属性が矛盾するまで権限変更しない

元々機密情報として扱っていたものが、時間を経ることによって、そのアクセス権限がなかったはずのユーザーによって作られた場合に、コンピュータとしては非干渉ポリシーに準拠していながら、機密情報が低いレベルのユーザーの扱いを許していることになります。

純粋な非干渉モデルでは、サブジェクトからオブジェクトに対するアクセス権のみを言及しているため、部下が上司の情報を読み取り、その情報を作成するという導線が抜けておりました。

そこで、Bell-LaPadula(BLP)モデルに準拠したコンピュータシステムは、時間差による権限の変更に対しても定義したうえで、読み取りを明確に禁止し、この問題は解消しているわけです。